一場名為「PhantomRaven」的新型供應鏈攻擊正大規模席捲 npm 軟體註冊庫,鎖定開發者竊取敏感憑證。根據安全公司 Koi Security 的報告,這波攻擊自 8 月以來已投放 126 個惡意套件,累計下載次數超過 86,000 次,且多數套件至今仍未下架。

PhantomRaven 的核心是一種名為「遠端動態依賴」(Remote Dynamic Dependencies,RDD)的巧妙技術。與傳統惡意軟體不同,這些套件在下載時看似完全無害,沒有任何可見的依賴關係或可疑程式碼。然而,一旦開發者執行 npm install 指令,套件便會自動從攻擊者控制的遠端伺服器下載並執行惡意負載,全程無需使用者互動。

攻擊者利用多種手法誘騙開發者。許多惡意套件偽裝成 GitLab 或 Apache 等合法專案,甚至利用了 AI 程式工具的漏洞。一種被稱為「slopsquatting」的策略是,當開發者向大型語言模型(LLM)尋求套件建議時,AI 可能會推薦一些看似合法、但實際不存在的名稱,攻擊者便搶先註冊這些名稱來散播惡意軟體。

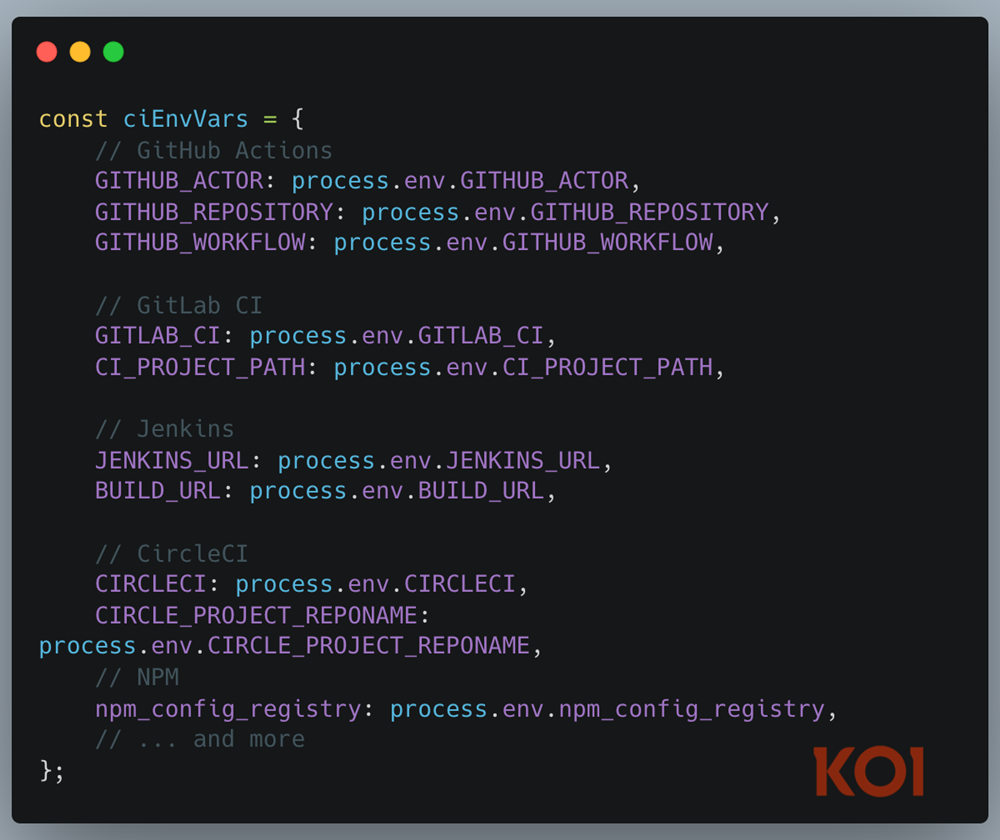

一旦安裝,惡意程式碼會蒐集受害者裝置的資訊,並竊取關鍵的開發機密,包括 NPM、GitHub Actions、GitLab、Jenkins 及 CircleCI 的 token、SSH 金鑰與雲端憑證。這些資訊可能被用於發動更廣泛的供應鏈攻擊。

▲ 尋找受害者的email。(Source:Koi Security,下同)

▲ 在受攻擊的環境中,機密資訊成為攻擊目標。

Koi Security 指出,PhantomRaven 揭示了現行軟體供應鏈防禦的一大盲點。專家建議開發者務必確認套件來源的信譽,避免盲目相信 AI 的推薦,並仔細檢查以防拼寫錯誤的陷阱。這起事件再次證明,真正的風險有時並不在於你看到的程式碼,而在於安裝時它在背後偷偷下載了什麼。

- Invisible npm malware pulls a disappearing act – then nicks your tokens

- PhantomRaven attack floods npm with credential-stealing packages

(首圖來源:AI 生成)