2015 年有安全研究團隊的報告指 2015 年針對 Mac 的惡意軟體數目已多於過往 5 年總和,意味著 Mac 已經成為了駭客的新目標,用戶們絕不能因 Mac OS 系統比較安全的印象而掉以輕心。近日安全軟體公司 Bitdefender 在 Mac OS X 系統上發現一款新型的惡意軟體,該軟體透過偽裝成免費文件轉換軟體的方式,利用 Tor 網路服務暗中植入後門,讓用戶的裝置變成「殭屍網路」的一份子。

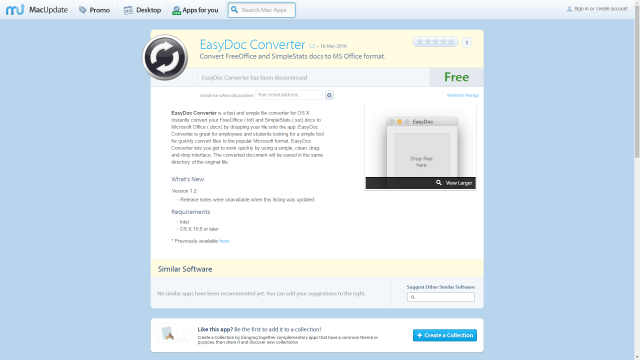

該惡意軟體的技術名稱為 Backdoor.MAC.Eleanor,製作者透過發布名為 EasyDoc Converter 的文件檔案格式轉換軟體,宣稱可用 Drag & Drop 的方式將 FreeOffice 和 SimpleStats 檔案轉換為 Microsoft Office 檔案,欺騙用戶下載感染裝置。而該款惡意軟體目前仍能透過搜尋引擎找到下載頁面。

Bitdefender 安全研究團隊表示,實際上該款軟體只會下載並運行惡意腳本,當其成功運行後便會安裝並註冊 Tor 隱藏服務、PHP 網頁服務和 Pastebin 3 項組件伴隨系統啟動運行。

利用 Tor 服務,惡意軟體可讓感染裝置自動連接到 Tor 網路,並生成一組 .onion 域名使攻擊者僅使用瀏覽器即可控制及存取感染裝置的系統。而 PHP 網頁服務則負責連接和接收駭客發出的指令,並轉譯為可執行命名操控感染系統。

使用 Pastebin 代理的作用則在於利用 RSA 和 base64 加密算法加密 Pastebin URL 後,透過代理獲取感染裝置生成的 .onion 域名再上傳到網路加強隱蔽性。

後門可執行各類遠端指令 感染裝置成殭屍網絡一員

Bitdefender 研究團隊指出,Backdoor.MAC.Eleanor 允許攻擊者操控本機檔案系統,運行反向 shell(Reverse shell)執行 shell 命令,以及各類 PHP、PERL、Python、Ruby、Java、C 等腳本。

此外,攻擊者還可瀏覽所有運行中的應用程式,使用感染的裝置發送 Email,做為連接管理員數據庫的中轉點及掃描遠端防火牆的開放端口。受感染的裝置基本上已是殭屍網路的一員,隨時會被盜取敏感資料及用作發送大量垃圾郵件以致發動 DDoS 攻擊及安裝更多惡意軟體。

- New Malware Uses Tor to Open Backdoor on Mac OS X Systems

- New Backdoor Allows Full Access to Mac Systems, Bitdefender Warns

(本文由 Unwire Pro 授權轉載)